「リモートデスクトップとは何か」という記事に「社外からの接続にはVPN接続が必要」という話をしました。

その中で「このサービスを使えば、インターネットに接続できる環境であればプライベートネットワークへの接続が可能になります。」とざっくり説明しましたが、今回はVPN、特にリモートアクセスVPNについて少し詳しくご説明していきたと思います。

まずはVPNをざくっとおさらい

やりたいことは「離れた場所のネットワークを安全に繋ぐ」

レイヤや暗号化形式等の詳細な技術的な話は他に譲るとして、一旦そもそもVPNはどのようなニーズに応える技術なのかからお話していきます。

VPNが産まれたのは、「離れた場所のネットワークを安全に繋ぐ」というニーズを実現するためです。

ここでいう「ネットワーク」とはイントラネットやプライベートネットワーク、あるいはLANと呼ばれる「インターネットに公開されていないネットワーク」です。

本来外部からアクセスできないのですが、特に企業においては以下のような状況が発生してきます。

・本社に設置しているファイルサーバを支店や営業所からも使いたい

・全拠点のPCをActiveDirectoryで管理したい(権限、パスワードルール、WSUS等)

・イントラ内設置のシステムに支店や営業所からもログインしたい

・ウイルス対策ソフトのパターンファイル配信を全拠点に行い、適用状況を管理したい

■拠点と外出先のPCでの通信が行いたい

・出張先等で社内のファイルサーバや社内システムなどを使いたい

・リモートワークやBYODを可能にする環境を整備したい

近年は社内ネットワークに接続できないと行えないことは減少してきています。

ストレージやシステムはクラウド/SaaS利用、グループウェアもOffice365やGSuiteなど、インターネットさえ繋がれば仕事に必要なリソースは大体揃えることができます。

もちろん全ての資産がクラウドに乗っているわけでは無いことはまだまだあります。

基幹システムや顧客情報を扱うCRMなどはイントラで保持するという方針を取られている場合もあります。

また各システムへはAD連携でのシングルサインオンなどでイントラネット内からのみ接続可能として内部統制を図るという方法も存在します。

経緯としてはこうしたクラウド/SaaSが登場する前から「離れた場所のネットワークを繋ぐ」というニーズがあり、それを実現する方法も発達してきました。

クラウド/SaaSもこのニーズに応えるために発達した方法の一つという面もあります。

離れた場所のネットワークの繋ぎ方

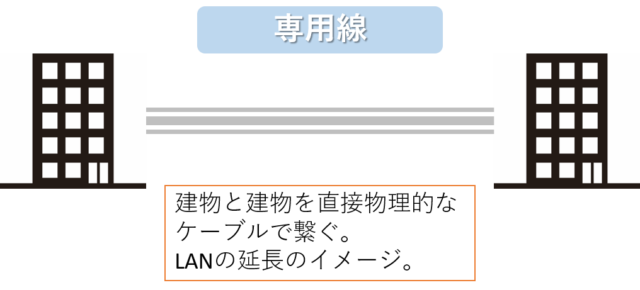

専用線

離れた場所のネットワークを繋ぐために、最初に現れた方法は「専用線」でしょう。

拠点と拠点の間に物理的に直接ケーブルを通してしまう方法です。

実際には中継器等の設備はあるのですが、イメージとしてはLAN線の延長です。

電柱や地下のケーブルの内1本を自分の会社だけのものとして使うわけですから、安いわけはありません。

「そんなこといったら各家庭に引いている光ケーブルだって1人1本じゃないか」と思われるかもしれませんが、あれは最寄りの基地局までの間、しかもスプリッタで分岐した先の区間だけです。

専用線は、場合によっては東京~大阪間のような長大な距離を占有します。

安全性や速度は「LANの延長」ですから確保されるものと考えてよいでしょう。

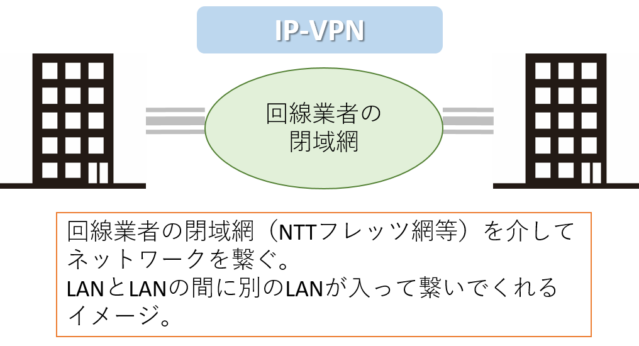

IP-VPN

IP-VPNは以前にも紹介したのでごく簡単に触れます。

NTTのフレッツ網に代表される通信会社の加入者間通信のみを行う閉域網内での通信を行うのが「IP-VPN」です。

閉域網についての話は「回線業者とは?プロバイダとは?違いと得する選び方をチェック」という記事でも触れさせていただいています。

閉域網内だけなので、インターネットを介するよりは安全性は比較的高く、通信品質もある程度保証、というのが売りです。

VPN自体トンネリング技術によって安全性を確保している、という前提はあるとはいえ、同じトンネルでも外が普通の市街地なのか実弾飛び交う戦場なのかで根本的な安心感に違いはありますよね。

ミサイルや特殊な兵器によってトンネルが壊されるかもしれませんし、トンネルの出口が安全ではないかもしれません。

IP-VPNの場合、各拠点毎にVPNサーバ(主にルーター)の設定が必要だったり、閉域網内のIPを使ったりするので難易度や費用はややかかります。

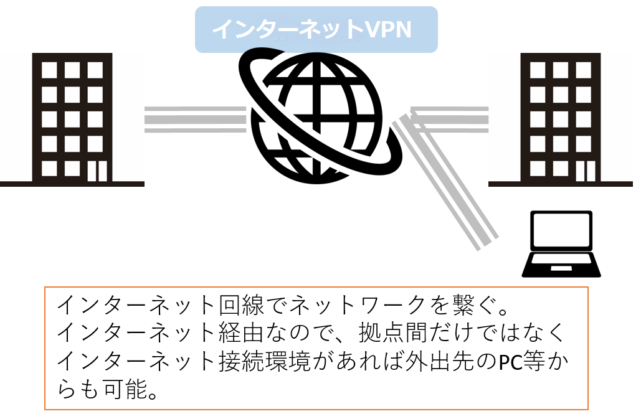

インターネットVPN

これも以前触れたのですが、インターネット網内に仮想の専用回線(VPN)を通すのが「インターネットVPN」です。

先ほどの「実弾飛び交う戦場」=インターネット網を通るために、SSL/TSLやIPSecなどで強固なトンネルを作って通っていきます。

通信品質はインターネット回線を利用するので速度は回線に依存します。

ベストエフォート型接続であればVPN通信もベストエフォートになります。

インターネットVPNの最大のメリットは導入が簡単で安価であることと、PC1台で直接VPNクライアントになれるという手軽さと言えます。

この「PC1台で直接VPNができる」というのが「リモートアクセスVPN」なのです。

これに対して拠点と拠点を接続する場合は「サイト間VPN」などと呼ばれます。

セキュリティプロトコルの違いと企業セキュリティ上の脅威

2種類のセキュリティプロトコル

インターネットVPNには2種類のセキュリティプロトコル(トンネリング等のセキュリティを確保する方法の決まりごと)があります。

1つは「IP Sec VPN」、もう1つは「SSL VPN」です。

安全性の面ではどちらも同程度と考えて良いですが、それぞれ特徴があります。

IPSecVPN

技術的な開設は他に譲りますが、一般的にIPSecVPNはクライアント側に「VPNクライアントソフト」が必要です。

どういうことかというと「クライアントソフトを使えるデバイスからしかVPN接続できない」ということです。

これはメリットとデメリットの両面があります。

デメリットはソフトが対応していないデバイスはVPN接続ができないということ。

PCはできるけどタブレットやスマートフォンはNGとなると、用途によっては目的を達成できない場合もあります。

これは裏返せば管理上のメリットになります。

VPN接続を許可したデバイスにだけソフトを入れれば、想定しないデバイスからの接続を行わせないことが可能です。

SSL VPN

SSL VPNは(基本的には)クライアントソフトは不要で、ブラウザさえあればVPN接続を確立することができます。

デバイスを選ばない点はメリットであり、同時にデメリットであることはIPSecVPNのメリット/デメリットを裏返せばわかります。

また(基本的には)の部分がミソで、ブラウザを通して行うSSL VPNは基本的にTCPのみをサポートしており、他のプロトコル(UDP等)を利用しようとすると結局クライアントソフトを利用する必要がでてきます。

UDPを利用する代表的なものが音楽や映像のデータ転送です。

音声通話やビデオストリーミングなどに用いられますので、ビデオチャットなどが影響を受けることが考えられます。

SSL VPNが企業セキュリティの脅威になる

「外出先でも社内ネットワークに繋げるならわざわざ帰社しなくても良くなるから便利だね」くらいで終わってくれればよいのですが、そうはいかないのがSSL VPNの怖いところです。

しかし社員が勝手にVPNで社外のネットワークと接続していたとすると、社内情報が漏えいする危険性が一気に高くなります。

インターネットVPNはブラウザがあれば、TCP通信があれば、接続を行うことができます。

そう、TCP通信なのです。普通のWeb閲覧と同じプロトコル。

旧来のファイアーウォールでの規制はほぼ不可能なのです。

やろうとすればWeb閲覧そのものを止めてしまうことになります。

取りうる対策としては、資産管理ソフトなどでクライアントPCにインストールされたソフトを洗い出してVPNクライアントソフトが無いかチェックしたり(クライアントソフトが必要なVPNには有効)、通常社員には端末のAdministrator権限を持たせずソフトインストールを制限することなどがありますが、ブラウザのみで接続する場合はそもそもソフトは必要ありませんし、Administrator権限が不要なユーザーモードインストールが可能なソフトもあります。

プロトコルの挙動を監視して特定の動作を検出した場合に通信を遮断するようなファイアーウォール製品もありますが、OpenVPNなどはオープンソースのため利用者が挙動を自由に変更できるため100%は難しいかもしれません。

最終的にはWebフィルタリングをブラックリスト方式(禁止する接続を決める)からホワイトリスト方式(許可した接続のみ通す)にするしか方法はありませんが、業務に必要なWebサイトを特定するというのは膨大な労力を必要とし、よほどの規模の企業でないと対策は困難でしょう。

ただしここまでの対策を要するほどの知識を要する社員というのは非IT企業においてはあまり想定されないかもしれません。

もしいたとしたら「〇〇課の××さん」くらいまで特定できるレベルでしょう。

特定の人のWebアクセスログ等からいくらかあたりを付けたり、Windowsのアプリケーションログ等をADで取得するなども方法ですが、それでも十分労力を要します。

クライアントソフトのチェックや一般ユーザーの権限の制御、ファイアーウォールの選定などの対策を行い簡単に突破できなくしたうえで、不定期で抜き打ち監査を行うなど「監視しているぞ」ということを知らしめるなどの予防策を打つ等を対策とするあたりが中小企業で行える落としどころでしょうか。

大げさに聞こえるかもしれないけど、それがセキュリティ

「そこまでやらなきゃいけないの?」と思われるかもしれませんが、Web閲覧制限にしてもSNSや掲示板の書き込みにしても、クラウドストレージの利用制限にしても、全て「起こってからでは取り返しがつかなくなる」から行われます。

身の丈に合わない対策まで行うのは難しいですが、どのような脅威が存在し、それをどこまで防ぎ、どこまで許容するかという線引きは行っておくべきでしょう。

なんかネットワークの話なのかセキュリティの話なのかよくわからなくなりましたが、今回はこの辺で終わります。

この記事が気に入ったら

いいね!をお願いします