前回はEmotetの脅威についてお話しましたが今回は取るべき対策についてご紹介していきます。

※前回記事

最初に注意しておきますが、マルウェアやサイバー攻撃に対して100%完璧な対策はありません。攻撃側の技術・手法も日々進化しており、対策側は常に後手に回らざるを得ないという状況はいかなる対策ツールにおいても本質的には変わりません。

ただし、実施される攻撃が必ず最新の技術・手法によるものであるとは限りません。正しい対策が行われていない環境であれば陳腐化した攻撃手法でも十分に通用してしまいます。取れるべき対策をしっかり行っておくことは被害の確率を下げることに十分効果があります。

Emotet対策の2つの段階

Emotetの対策として考えられるのは以下2つの状況です。

- Emotet(と思われる)メール添付を開いてしまった時の対処

- 未然にEmotetの被害を受けない(受けにくい)状態にするための方策

大前提は被害を受けないことですが、疑わしい状態になった時にどのような対処を行うべきか知っておくことも大切です。ウイルス対策は初動によって感染拡大を抑えることが可能になります。

情シスの場合「怪しいメールを開けてしまった」のような事後報告を受けることがしばしばあります。こうした場合の対処フローを決めておくために、まずどのような対処が必要かからお話していきたいと思います。

Emotet(と思われる)メール添付を開いてしまったら

パソコンをネットワークから切り離す

もはや説明の必要が無いと思われるかもしれませんが、ウイルスを検知したり怪しい挙動をしたらまずパソコンをネットワークから切り離します。

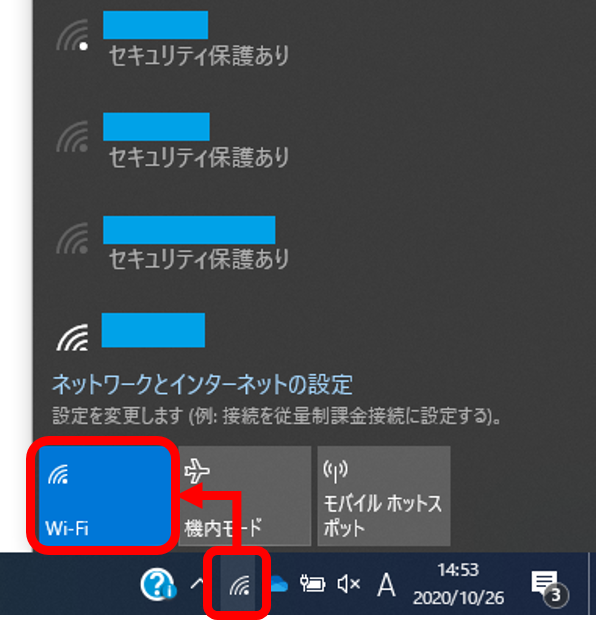

とはいえ一昔前のように刺さっているLANケーブルを引っこ抜こうにも、無線LANが普及している昨今では「LANケーブルを抜く」が通じない場合も。その場合は無線LANを無効にしましょう。

Windows10の場合、画面右下の無線LANのアイコンをクリックすると利用可能なネットワークの一覧が表示されます。一覧の左下にある「Wi-fi」のアイコンをクリックすると無線LANが無効になります。

メールアカウントのパスワードを変更する

前手順で感染の疑いのあるパソコンはネットワークに接続できないため、他のパソコンで作業を行ってください。

Emotetが抜き取る恐れのある情報はブラウザのcokkiesに残っている各種ログイン情報やローカルディスクに保存されているファイル等多岐に渡ります。その中でもEmotet固有で気を付けるべきなのが「メールアカウント情報」です。

前回記載したようにEmotetはメールソフトから設定情報や過去のメールの履歴を抜き取り、送信元を偽ってさらなる感染拡大を図ります。Webメール等、ローカルのメールソフトを利用していない場合も含め念のため利用しているメールパスワードは変更するべきでしょう。

Webメールの代表であるGmailのセキュリティは強固ですが、パスワードが流出した場合Googleアカウントに紐づく全ての情報が流出する恐れがあります。こちらは事前対策として必ず二段階認証を設定するなどパスワードを突破されても容易にログインされないための対策を行うようにしましょう。もし対策していない状態で感染した疑いがある場合は早急にGoogleアカウントのパスワードを「別端末で」変更してください。

JPCERT/CC謹製のEmotet感染確認ツール「EmoCheck」を実行する

JPCERT/CCとはコンピューターセキュリティの情報の収集、インシデント対応の支援、コンピューターセキュリティ関連情報の発信等を行う一般社団法人で、言ってみれば日本のコンピューターセキュリティの総元締めのような組織です。

そのJPCERT/CCがパソコンがEmotetに感染しているかどうか確認するためのツール「EmoCheck」をGitHubに公開しています。JPCERT/CCのホームページにツールのダウンロードから使用方法までご説明いただいていますのでこちらを参照してください。

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

前回もお話ししたようにウイルス対策ソフトが検知できないEmotetを何故EmoCheckだと検知できるのか。疑問に思って公開されているC++のソースコードを少し見てみましたが、PowerShellを用いてキーワードベースでプロセス名を探して何かしているようです。

コーディング量もさほど多くなさそうで本当に大丈夫かちょっと不安になりましたが、でも大丈夫、JPCERT/CCですから。

尚、チェック対象のパソコンは既にネットワークから切り離していますので、別のパソコンでダウンロードした上で外部媒体で運んでください。

チェック結果感染していないことが確認できたら対象のパソコンをネットワークに復帰させて構いません。

もしEmotetに感染していたら

個人利用のパソコンが感染していたら物理的に破壊…もといそのままパソコンを初期化して再セットアップ後再度EmoCheckを試みてください。ローカルの保存ファイルを救おうとしたりすると感染を拡大させるだけの恐れがあります。下手な小細工はせず大人しく初期化しましょう。

バックアップがあればそこから復旧させても構いませんが、あくまでオフラインで実施しましょう。ネットワークバックアップからの復旧は一度初期化してEmotetに感染していないことを確認できてから行ってください。

企業などの組織で感染が発覚していた場合かなり厄介です。

企業の場合感染が確認されたパソコンはいきなり初期化してはいけません。

まず感染が発生したことを組織全体に周知した上で、メールアカウントの乗っ取り阻止のために全アカウントのメールパスワードを強制的に変更し、内部ネットワークを介した感染拡大を防ぐためにネットワークに繋がっている全てのパソコン・サーバで「EmoCheck」を実施します。

Emotetが既になりすましメールを送信してしまっていたり、C&Cサーバとの通信が継続して行われていないか確認します。

メールサーバログを確認してなりすましメール(HeaderFromとEnvelopFromが異なるメール)や、WordファイルやZipファイルが添付された大量の外部送信メールが無いかもチェックしましょう。ネットワークトラフィックログから外部アドレスの複数ポートに対して行われている通信のチェックも行います。

その上で、Emotetに感染したことを公表し、メールが送信される可能性のある取引先等に対して注意喚起を行わなければいけません。

さらに感染したパソコンのローカルファイルやメール記録等から流出した恐れのある情報を確認して、これも公表しなければならなくなるでしょう。

バックアップやファイル退避等の対策を行っていない組織がEmotetに感染してしまうと、社内環境に保存されていた電子ファイルの全てを初期化して失った上で、流出した情報に対する謝罪・賠償、全端末のオフラインでの復旧等気が遠くなるようなリカバリが待ち受けています。

結局事前対策が大事

ここまで脅しも含めてEmotetに感染した場合の対応を説明しましたが、マルウェアに感染するにはこのようなリスクがあるということです。

ウイルス対策は生命保険や損害保険のような面があります。リスクに対する備えであり、そのリスクが顕在化した時に受ける被害への保証内容に応じて保険料が設定されます。

人一人、車一台でリスク(病気・事故)が顕在化した場合の経済的損失と、何十人、何百人が働く企業でリスク(マルウェア感染)が顕在化した場合の経済的損失を比較した場合、ウイルス対策に掛けるべき保険料はどの程度が適正でしょうか?

取るべき対策(セキュリティ対策)のコストはリスクが顕在化した時の影響の大きさと顕在化する可能性の高さに比例します。マルウェア感染の可能性は決して低くなく、そして影響は大きくなる傾向にあります。

保険とセキュリティ対策の違いは、保険はリスクが顕在化した時に効力を発揮しますが、ウイルス対策はリスクを顕在化させないこと自体に効力を発揮する点です。「何も問題が起きていないからウイルス対策に多くのコストを払う必要は無い」のではなく「適切なコストを掛けているからこそ何の問題も起きていない」ことを喜ばなければいけません。

未然にEmotetの被害を受けない(受けにくい)状態にするには

Emotetを開いても活動させないための2つの施策

「ウイルス対策にコストを掛ける」というのは何も高価な対策ソフトを導入するというだけではありません。利便性とセキュリティを秤にかけて利便性を犠牲にするという選択も、従来よりも手間=時間をかけるというコストを払っていることになります。

Emotetに対する対策として有効ではあるけど、全ての人が実施するには困難な(=コストがかかる)可能性がある施策が2つあります。

Wordマクロの自動実行を無効にする

前回の記事でEmotetはメール添付のWordファイルのマクロを実行することで感染を開始すると記載しました。それならばWordのマクロを止めてしまえば感染することは無くなる、というのがこの対策の発想です。

以下はWord2016でマクロの設定を確認する方法です。「警告を表示せずにすべてのマクロを無効にする」でマクロを無効にします。

Wordマクロが使えなくなるというコストを払う、ということなのですが、正直Wordでマクロを使ったことが無いので代償としてどの程度なのかと言われると何とも言えません。使っている人もいるのかもしれないので、「めちゃめちゃ使ってる!」という人にとっては大きなコストを払うことになるでしょう。

Wordマクロの初期設定は「警告を表示してすべてのマクロを無効にする」なのですが、実際にマクロ付ファイルを開くと警告バーに「コンテンツの有効化」ボタンが表示され、ボタンを押すとマクロが実行されます。Wordマクロを完全に停止していい環境であれば「警告を表示せずにすべてのマクロを無効にする」にすることで根本的に実行を不可能にすることができます。

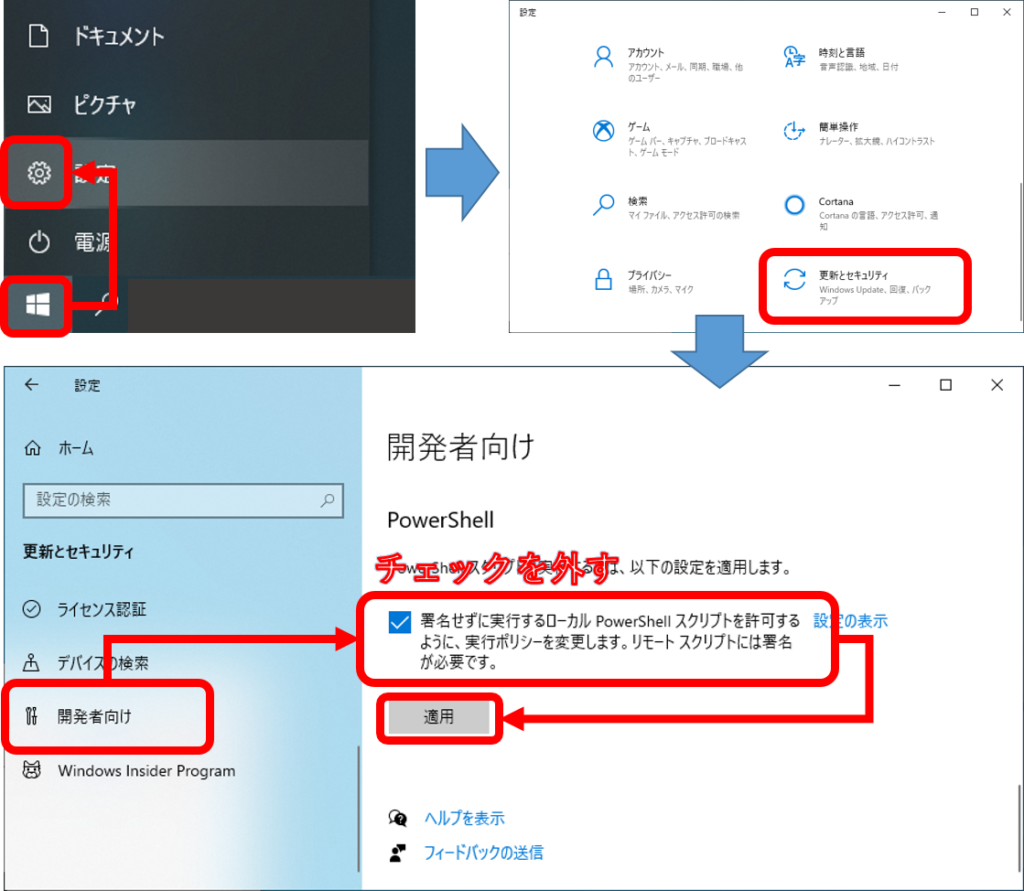

WindowsPowerShellを無効にする

EmotetのWordマクロが実行されるとコマンドプロンプトやWindowsPowerShellを用いてプログラムファイル本体がダウンロードされます。なのでマクロの次はコマンドプロンプトやPowerShellを止めてしまえばいいというのがこの対策です。

コマンドプロンプトはシステム自体のコマンド実行を阻害する恐れがあるので止めようが無いですが、PowerShellを無効にすることは以下の手順で可能です。

PowerShellはWordマクロよりは圧倒的に使われる可能性があります。情シス、SE、エンジニアと呼ばれる職種は一度は使ったことがあるでしょう(Webエンジニアはわかりませんが)。完全に無効にすることに弊害があることが「コスト」なのです。

エンドポイントセキュリティの強化

「ウイルス対策ソフト」に代わって隆興してきているのが「エンドポイントセキュリティ」という概念です。

「ウイルス対策ソフト」は文字通りマルウェア等のコンピューターウイルスの感染を防止するためのもので、主として「パターンファイル」というウイルスプログラムの指名手配書を元にコンピューター内にウイルスプログラムがいないか監視してくれています。

しかし指名手配書が無い状態ではウイルス対策ソフトは動いてくれません。パターンファイルは新たに発見されたウイルスプログラムを元に作成されるのですが、最新のパターンファイルが作成された時には既に新しいウイルスプログラムが作成されているといういたちごっこを繰り返す仕組みになっており、ウイルス対策ソフトがEmotetを検知しづらい理由の一つでもあります。

またウイルス対策ソフトでは防げないセキュリティリスクもあります。人為的なデータの詐取・改ざんやコンピューター本体の紛失・盗難、設定誤りによる情報漏洩など、ソフトウェアとしては正常に動作していてもセキュリティ上の問題になる事象は年々増えています。

また使用する端末もパソコン、スマートフォン、タブレット、IoT端末等多様化しており、単一の対策ソフトでは対応になってきています

そこで登場したのが「エンドポイントセキュリティ」という考え方です。ウイルス対策ソフトが「指名手配書を元に犯人を追いかけまわす警察官」だとするとエンドポイントセキュリティは「怪しい奴が来るのを見張っている警備員」と言えます。

エンドポイントセキュリティの基本的対策としてパソコンやスマートフォンのロック、ハードディスク・ファイルの暗号化、ID・アクセス管理などがありますが、さらに強固な対策として以下のようなものがあります。

DLP(Data Loss Prevention)

DLPは「守るべきデータ」を定義しておくことで、そのデータに対する取得・変更・消去等を抑止することのできるセキュリティ対策です。

「守るべきデータ」は具体的なファイルではなくキーワード(住所や電話番号・クレジットカード番号)や文書構造などの特徴から機密データかどうかを判別できるため、内容を改編したファイルであっても保護対象することが可能になります。

絶対に詐取・漏洩を防がなければいけない機密データのみを対象にすることができ、攻撃だけではなく誤操作などによるデータ損失も防ぐことができます。またこれまでの監視システムのように漏洩後にログを確認するのではなくリアルタイムに漏洩を阻止することができる点もDLPの特徴と言えます。

DLPは「たとえマルウェアに感染したとしても情報の詐取は絶対に起こさせないための防御」と言うことができます。

EDR(Endpoint Detection and Response)

EDRもDLP同様に「マルウェアの感染を防ぐ」のではなく「マルウェアの感染を早期に発見して可能か限り被害を最小限にして速やかな復旧を目指す」ものです。

これは従来型のウイルス対策ソフト等のEPP(Endpoint Protection Platform)が「マルウェア感染を未然に防ぐ」とは異なり、「そもそも感染自体を阻止するのは困難だから被害を防ぐ方に注力しよう」という思想です。

EDRはエンドポイント内の挙動を常に監視し、集められたログデータを分析して疑わしい挙動の痕跡があればそれを除去、さらに可視化機能を用いて感染の根本原因や影響範囲を把握して事後対策に繋げることを可能にします。

NGEPP(Next Generation Endpoint Protection Platform)

NGEPPは「指名手配書や捜査令状無しに現行犯逮捕や職務質問をする」タイプのセキュリティです。EDRが感染後の対策だとすると、NGEPPは従来のEPP同様に感染防止が主な目的です。

前述の通りパターンファイル型のウイルス対策ソフトは、あくまで対象となるプログラムパターンを元にマルウェアを検出してるため、プログラムがパソコン内で怪しい挙動をしていてもパターンファイルに登録が無ければ全てスルーしてしまいます。

NGEPPの特徴は「振る舞い検知」と呼ばれます。

未知のファイルを検出するとファイルをサンドボックスと呼ばれる隔離環境に配置してその挙動=振る舞いを分析します。ファイルを改編しようとしていたり外部と通信を試みる等怪しい挙動をしていればファイルを隔離します。

動作しているプログラムが未知か既知かではなく「どのような振る舞いをするか」で悪意のあるプログラムであるかどうかを検出するため、パターンファイルによる検出では発見しきれない新種・亜種のマルウェアにも強いと言えます。

ソリューションを組み合わせて使う

DLP、EPP、EDR、NGEPPはそれぞれ役割や目的が異なるソリューションです。

DLPやEDRは侵入後の対策に重きを置いていますが、だからといって侵入を防ぐ対策が不要というわけでは無く、マルウェアを侵入させないためのEPP・NGEPPと両輪で実施すべき対策になります。

強固なエンドポイントセキュリティには「侵入させない対策」と「侵入された時に早期に検知・駆除・回復を図る対策」の2つの対策が必要なのです。

代表的なエンドポイントセキュリティ対策製品

ESET(イーセット)

個人向けの「ESET インターネット セキュリティ」は上記分類で言うとEPPに該当します。高い検出率やマシン負荷の低さが特徴です。30日間の無料試用も可能ですので、上記画像リンクもしくはこちらから是非お試しください。

法人向けソリューションとしてはEDR製品「ESET Enterprise Inspector」、EPP製品「ESET Endpoint Protection」、NGEPP製品「ESET Dynamic Threat Defense」がラインナップされています。

尚、「ESET Dynamic Threat Defense」は「ESET Endpoint Protection」と一緒に動作させる必要があります。

kaspersky(カスペルスキー)

個人向けの「カスペルスキー セキュリティ」もEPPに該当する製品です。製品紹介には「振る舞い検知」とあるのですがこちらの記載を見る限り動作のシグネチャ=パターンファイルとの突合であり、振る舞い検知機能を止めることも可能なようです。こちらも30日間の無料試用も可能ですので、上記画像リンクもしくはこちらから是非お試しください。

個人向けのイメージの強いカスペルスキーですが、法人向けサービスもあります。

「Kaspersky Endpoint Security for Business」という製品でEPP・EDR機能を提供しています。

Norton(ノートン)

みんな大好きノートン先生。Symantecはブロードコムに買収されましたが、製品としては引き継がれています。

個人向け製品ではWindows・Mac・Android・iOSのマルチデバイス対応の上に自動バックアップ機能のあるノートン 360があります。エンドポイントという意味でパソコンだけではなく様々なデバイスへの防御が必要になること、攻撃後の復旧時にバックアップが存在することは個人であっても重要なサービスです。こちらも30日間無料キャンペーンありです。上記画像リンクもしくはこちらからお試しください。

法人向けサービスとしてはDLP製品である「Symantec Data Loss Prevention」、EDR製品として「Symantec Endpoint Protection」があります。

この記事が気に入ったら

いいね!をお願いします

![ESET [セキュリティソフトのイーセット]](https://www.eset.com/fileadmin/ESET/JP/Banners/Others/Logo_300x250.jpg)